Už se vám určitě někdy stalo, že do emailové schránky vám dorazil email s podezřelou přílohou. Jak s takovou přílohou naložit a jak se zachovat se dočtete v tomto článku. Samozřejmě veškeré operace s případným infikovaným souborem je na vlastní nebezpečí.

1) Pozor na potenciálně nebezpečné přípony souborů

V žádném případě neotvírat a spouštět soubory končící příponou ade, adp, app, asd, asf, asx, bas, bat, bta, chm, cmd, com, cpl, crt, dll, exe, fxp, hlp, hta, hto, inf, ini, ins, isp, ,js, jse?, lib, lnk, mdb, mde, msc, msi, msp, mst, obj, ocx, ovl, pcd, pif, prg, reg, scr, sct, sh, shb, shs, sys, url, vb, vba, vbe, vbs, vcs, vxd, wmd, wms, wmz, wsc, wsf, wsh atd. Jedná se o soubory které jsou přímo nebo nepřímo spustitelné. Takové emaily rovnou mazat. Jedinou vyjímkou jsou situace, kdy soubor s potenciálně nebezpečnou příponou očekáváte.

Většina mailových poskytovatelů tyto soubory blokuje přímo na serveru. Proto je útočníci balí do archívů (zip, rar, 7z, atd.), aby tyto infikované přílohy prošly prvním, hrubým sítem na serveru. Případně infikovaný soubor zabalí do archívu s heslem. V tomto případě email nedokáže antivirový program na serveru přílohu zkontrolvat. Útočník pak v emailu napíší že příloha (např. faktura) byla zaheslována z důvodu ochrany osobních dat. A že ji rozbalíte pomocí hesla, které uvede v emailu. Pokud je heslo uvedeno v těle emailu, tak se jedná o vysoce podezřelou přílohu. Instituce, které zasílají citlivé informace emailem, nikdy nezasílají heslo k otevření zašifrovaných příloh ve stejném emailu. U méně citlivých dokumentů bývá heslem pro otevření dané přílohy např. číslo smlouvy, rodné číslo, telefonní číslo atd.

2) Ověřit že otvírám soubor s relativně bezpečnou příponou

Viry a trojany často využívají fintu s dvojí příponou. Při výchozím nastavení OS Windows schovává známou příponu souboru. Díky tomu se infikovaný soubor zobrazuje jako by měl bezpečnou příponu. Například obrazek.jpg.exe se zobrazí jako obrazek.jpg. Proto je potřeba si dát pozor na tyto soubory s dvojitou příponou např. nazev-dokumentu.doc.exe nebo faktura.pdf.exe.

3) Použít rozum i u relativně bezpečných příloh

S rozmyslem otevírat přílohy s příponami typu , *.doc, *.docx, *.xls, *.xlsx, *.ppt, *.pptx, *.html, *.htm, atd. které můžou obsahovat škodlivý ActiveX script nebo makro. Tady je potřeba použít zdravý rozum a rozumný odhad. Pokud si nejste jistí, jestli je příloha v pořádku je dobré použít službu www.virustotal.com. Služba www.virustotal.com oetestuje podezřelý soubor cca 55 antivirovými programy.

Soubor z přílohy uložíme na disk. Pokud je zabalený (*.zip, *.rar atd) tak ho napřed otestujeme v zabalené podobě. Projde-li zabalená příloha testem bez ztráty kytičky, tak ji rozbalíme a rozbalený soubor opět otestujeme. Na podezřelý/rozbalený soubor NEKLIKÁME ANI HO NESPOUŠTÍME.

Je-li podezřelý soubor dnes poprvé testovaný, doporučuji počkat minimálně do druhého dne s kontorlou a následným otevřením. Za 24 hodin by už měly antivirové programy rozpoznat nový virus.

4) Otestování souboru službou www.virustotal.com

Otevření stránky www.virustotal.com v prohlížeči

Kliknutím na „Choose File“ vybereme podezřelý soubor.

Kliknutím na „Scan It!“ spustíme testování souboru.

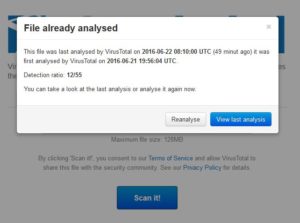

Pokud byl soubor testován, tak se zobrazí poslední výsledek testu s možností opětovného otestování souboru. Doporučuji provést opětovné otestování kliknutím na „Reanalyse“, protože při posledním testu nemusely všechny antivirové programy znát tento virus.

Výsledek testování souboru

Další alternativní online skenery najdete na adrese:

https://virusscan.jotti.org/cs

http://www.virscan.org/

aplikace pro mobilní telefony https://www.virustotal.com/cs/documentation/mobile-applications/

5) Odeslání podezřelého souboru do antivirové laboratoře

AVAST https://www.avast.com/cs-cz/faq.php?article=AVKB258#idt_300

AVG https://secure.avg.com/submit-sample

ESET http://help.eset.com/efsw/6/en-US/index.html?idh_charon_file.htm

Kaspersky https://scan.kaspersky.com/ a pro URL https://virusdesk.kaspersky.com/

Norton https://submit.symantec.com/websubmit/retail.cgi

Kontaktní emaily pro vzorky virů NEOVĚŘENO:

Ahnlab: v3sos[@]ahnlab.com ArcaBit: virus[@]arcabit.com Avast: virus[@]avast.com AVG: virus[@]avg.com AVIRA: virus[@]avira.com BitDefender: virus_submission[@]bitdefender.com CA: virus[@]ca.com Comodo: malwaresubmit[@]comodo.com Comodo: malwaresubmit[@]avlab.comodo.com Dr.Web: vms[@]drweb.com EmsiSoft: submit[@]emsisoft.com eSafe: esafe.virus[@]eAladdin.com ESET: samples[@]eset.com Ewido: submit[@]ewido.net Fortinet: submitvirus[@]fortinet.com F-Prot: viruslab[@]f-prot.com F-Secure: samples[@]f-secure.com Hauri: hauri98[@]hauri.co.kr Ikarus: analyse[@]ikarus.at Kaspersky: newvirus[@]kaspersky.com McAfee: vsample[@]avertlabs.com Microsoft: avsubmit[@]submit.microsoft.com Norman: analysis[@]norman.no Panda: virussamples[@]pandasoftware.com Panda: virussamples[@]pandasecurity.com PrevX: virus[@]prevxresearch.com QuickHeal: viruslab[@]quickheal.com Sophos: samples[@]sophos.com Sunbelt: malware-cruncher[@]sunbelt-software.com Symantec: avsubmit[@]symantec.com Tauscan: trojans[@]agnitum.com The Cleaner:trojans[@]moosoft.com TrendMicro: virus_doctor[@]trendmicro.com TrojanHunter: submit[@]misec.net Trojan Remover: submit[@]simplysup.com UNA: newvirus[@]unasoft.com.ua VBA32: newvirus[@]anti-virus.by Virus Chaser : inquiry[@]viruschaser.com.hk VirusBuster: virus[@]virusbuster.hu Windows Defender: windefend[@]submit.microsoft.com Microsoft Security Essentials: avsubmit[@]submit.microsoft.com

Webové adresy pro odeslání vzorku NEOVĚŘENO

Avast: https://support.avast.com/index.php?_m=knowledgebase&_a=viewarticle&kbarticleid=199&nav=0,2 AVG: http://samplesubmit.avg.com/us-en/sample-scanning Avira: http://analysis.avira.com/samples/ Dr. Web: http://vms.drweb-av.de/sendvirus/ F-Prot: http://www.f-prot.com/virusinfo/submission_form.html CA: http://www.ca.com/us/securityadvisor/submitmalware.aspx A-Squared: http://www.emsisoft.com/en/support/submit/ Clam-AV: http://cgi.clamav.net/sendvirus.cgi eScan: http://support.mwti.net/support/index.php Norton: https://submit.symantec.com/websubmit/retail.cgi McAfee: http://vil.nai.com/vil/submit-sample.aspx Microsoft: https://www.microsoft.com/security/portal/Submission/Submit.aspx Nod32: http://samples.nod32.com.sg/ QuickHeal: http://www.quickheal.co.in/submit_sample.asp Kaspersky: http://support.kaspersky.com/virlab/helpdesk.html Vipre: http://www.sunbeltsecurity.com/threat/ Trend Micro: http://subwiz.trendmicro.com/SubWiz/Default.asp Comodo: http://www.comodo.com/home/internet-security/submit.php Comodo: http://camas.comodo.com/ Digital Patrol: http://www.nictasoft.com/new-virus/ Kingsoft: http://www.pc120.com/fileident/ PC Tools: http://www.pctools.com/mrc/submit/ Rising: http://mailcenter.rising.com.cn/filecheck_en/ Bitdefender: http://www.malwarecity.com/site/Main/uploadMalware RemoveIt pro: http://www.incodesolutions.com/reportvirus.php Sophos: https://secure.sophos.com/support/samples Iobit: http://db.iobit.com/deal/sdsubmit/index.php The Hacker: http://www.hacksoft.com.pe/upload/ubr_file_upload.php nProtect: http://global.nprotect.com/security/virus_report.php Malwarebytes: http://forums.malwarebytes.org/index.php?showforum=44 Maxsecureantivirus: http://www.maxsecureantivirus.com/submitThreat.htm Webroot: http://support.webroot.com/cgi-bin/webroot.cfg/php/enduser/ask.php Lavasoft: http://www.lavasoft.com/support/securitycenter/file_upload.php Superantispyware: http://www.fileresearchcenter.com/submitfile.html Norman: http://www.norman.com/support/sendmalware/en-us AhnLab: http://global.ahnlab.com/en/site/support/virusreport/virusReport.do