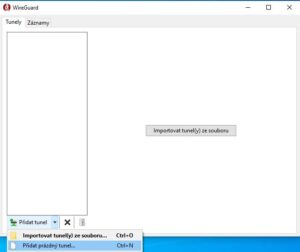

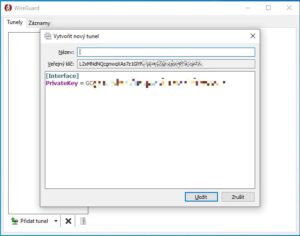

Aplikaci pro WireGuard klienta ve Windows musíme nainstalovat pod administrátorským účtem a tam i provést konfiguraci tunelu. Ne-administrátorský uživatel nemá oprávnění vytvářet nové tunely. Popis nastavení a konfiguraci tunelu najdete v článku Instalace WireGuard klienta pro Windows a nastavení na mikrotiku.

Ve výchozím nastavení pouze Administrátoři můžou zobrazit grafické rozhraní GUI WireGuard. Aby GUI mohli otevřít i jiní uživatelé, musíme do registrů přidat proměnnou LimitedOperatorUI typu DWORD a nastavit hodnotu na 1, která se nachází v klíči HKLM\Software\WireGuard\.

Případně si vytvoříme soubor s příponou <jméno souboru>.reg a s obsahem a přidáme jej do registru:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SOFTWARE\WireGuard] "LimitedOperatorUI"=dword:00000001

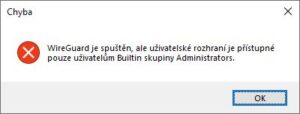

Bez úpravy v registrech se zobrazí chybová hláška „WireGuard je spuštěn, ale uživatelské rozhraní je přístupné pouze uživatelům Builtin skupiny Administrators“ v angličtině „WireGuard is running, but the UI is only accessible from desktops of the Builtin Administrators group“:

Dalším krokem, bude přidání uživatele do skupiny „Network Configuration Operators“. A to z toho důvodu, že běžní uživatelé nemají oprávnění nastavovat síťové rozhraní. To provedeme spuštěním lusrmgr.msc s oprávněním správce. Vybereme skupinu „Network Configuration Operators“ a do ní přidáme uživatele, který se může připojovat do tunelu.

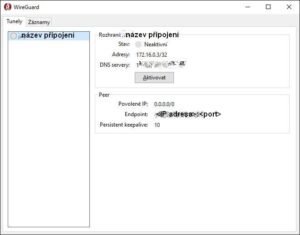

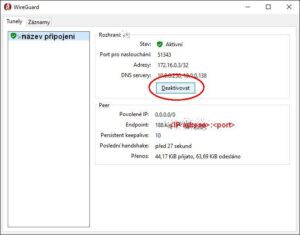

Přihlásíme se ne-administrátorským účtem, zobrazíme GUI WireGuard, vybereme tunel a kliknutím na „Aktivovat“ se připojíme.